[16 minut čtení] Tradiční konference Internet a Technologie 20 letos proběhla netradičně online. Přesto zazněla velmi zajímavá témata týkající se bezpečnosti na internetu, připravovaných zákonů nebo třeba novinek v DNS. Služba mojeID používá pro přihlašování ke službám státní správy technologii FIDO. Ta je velmi bezpečná a používá kryptografii veřejného klíče. Je také odolná proti phishingu, na rozdíl třeba od opisování kódů z SMS. Bezpečnost ale závisí na tom, jak zacházíte s privátním klíčem.

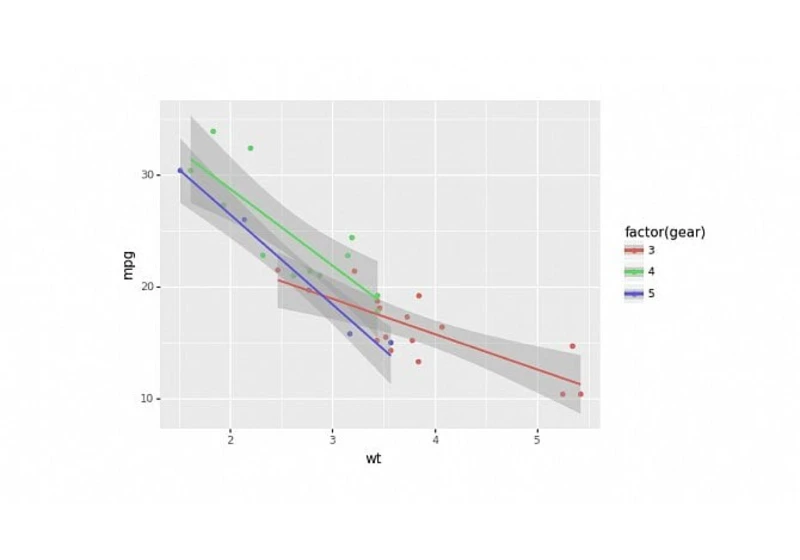

[29 minut čtení] Knihovna ggplot2 určená pro použití v programovacím jazyku R se stala velmi populární a mnoho uživatelů k R přivedla. Podobný koncept, grammar of graphics, lze však použít i v jiných jazycích, například v Pythonu. 1. Kombinace možností ggplot2 a Pythonu: knihovna Plotnine https://www.root.cz/clanky/kombinace-moznosti-ggplot2-a-pythonu-knihovna-plotnine/?utm_source=rss&utm_medium=text&utm_campaign=rss

[1 minuta čtení] Sonda do světa otevřeného softwaru. Dnes se podíváme na aplikaci pro návrh uživatelského rozhraní, vyzkoušíme lehký prohlížeč obrázků, zahrajeme si pár her pro PlayStation 1 a trochu provětráme Lenovo Legion. Editor vektorové grafiky napsaný ve Vala a GTK. Primárně se zaměřuje na vývoj uživatelského rozhraní. Jeho cílovou skupinou jsou hlavně weboví a grafičtí designeři, kteří používají Linux jako svou hlavní platformu.

[24 minut čtení] Jestliže mají vaše projekty vysokou návštěvnost a potřebujete doručovat hodně statických souborů, není nic jednoduššího než pořídit si komerční CDN. Pokud jste ale technologičtí nadšenci jako my, skutečnou CDN si můžete postavit sami. Toto je první ze série tří článků a jeho cílem je uvést vás do problematiky a popsat základní komponenty, ze kterých je CDN (Content Delivery Network) složená. Další dva články budou popisovat používané technologie i jejich konfigurace a různé dalš

[2 minuty čtení] Abychom se dokázali bránit sofistikovaným kybernetickým útokům, je potřeba je nejprve poznat. Přinášíme aktuální kybernetické hrozby i to, jak se jim bránit. Vše popsané přímo odborníky z Cisca a jeho threat intelligence týmu Talos. Každý, kdo se alespoň okrajově zabývá kybernetickou bezpečností, zná Talos. Zajímá vás, jaké hrozby objevili jeho specialisté za poslední rok, jak na ně reagovat, jak vlastně funguje pátrání po rizicích v síti, jak o nich informují veřejnost nebo jak

Poslední kapitola projektu věnovaná vybraným hrám na Atari ST, bez velkých okolků, pojďme na to. Pamatujete na Another World, Gods nebo třeba na The Secret of Monkey Island?

[31 minut čtení] Ve čtvrté části miniseriálu o nástroji Pygame Zero se budeme zabývat především tvorbou animací, což kupodivu nemusí být příliš složité téma. Ukážeme si také, jakým způsobem se pracuje se zvuky a s hudbou. 1. Animace založené na tweeningu

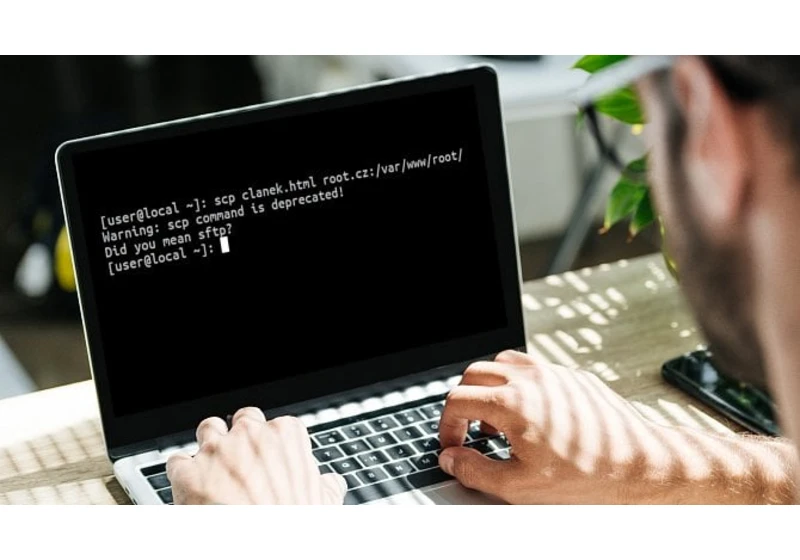

[5 minut čtení] Protokol scp je desítky let starý a má spoustu problémů. Chtělo by to nějakou náhradu, která bude bezpečnější, ale zachová uživatelskou přívětivost a jednoduchost. Náhrada už vznikla v brněnském Red Hatu. Příkaz scp, kterým se bezpečně kopírují soubory mezi vzdálenými počítači, je velmi pevně zakořeněn v myslích a prstech řady uživatelů a vývojářů unixových systémů. Většina uživatelů tuší, že je to náhrada za původně nezabezpečený rcp. Nejde ale jen o vnější podobnost, ale i použ

[4 minuty čtení] V aktuálním dílu se podíváme na zkušenosti s placením za nezveřejnění dat ukradených během ransomware útoků, na zprávu NKÚ ke stavu zajištění kybernetické bezpečnosti v ČR, na zranitelnosti Cisco a Apple zařízení a na další zajímavosti. KrebsonSecurity upozorňuje, že platit za smazání ukradených dat je „střelený” nápad. Řeč je o exfiltraci dat, která poslední dobou provází útoky ransomwaru, kdy útočník požaduje peníze nejen za zpřístupnění zašifrovaných dat, ale také za to, že n

[4 minuty čtení] Certifikační autorita Let's Encrypt se po pěti letech postaví na vlastní nohy. Přestane používat kořenový certifikát od IdenTrust a začne používat vlastní. Bohužel tím odřízne starší operační systémy. Když certifikační autorita Let's Encrypt před pěti lety začínala, musela zajistit, aby její certifikáty byly důvěryhodné ve většině zařízení, nástrojů i operačních systémů. Dostat vlastní kořenový certifikát k uživatelům ale trvá léta a je potřeba projít náročnou procedurou získání